Redes

Objetivo: El principal objetivo de una red es compartir recurso con los integrantes de la red .

elementos básico

software: conjunto de programas y rutinas que permiten a la computadora realizar determinadas tareas.

servidor: es un programa informático que procesa una aplicación del lado del servidor, realizando conexiones bidireccionales o unidireccionales y síncronas o asíncronas.

terminales o nodo: Son conexiones o uniones de varios elementos que confluyen en el mismo lugar.

medios: Pueden ser alambrico y inalambrico.

Los medios alambrico son las vías por las cuales se comunican los datos. Dependiendo de la forma de conducir la señal a través del medio o soporte físico. y se clasifican en en dos partes que son alambricos que transmite la señal por cables y inalambricos se utiliza el aire como medio de transmisión, a través de radiofrecuencias, microondas y luz.

módem: Dispositivo que convierte señales digitales en analógicas, o viceversa, para poder ser transmitidas a través de líneas de teléfono, cables coaxiales, fibras ópticas y microondas; conectado a una computadora, permite la comunicación con otra computadora por vía telefónica.

router: es un dispositivo que proporciona colectividad a nivel de red o nivel tres en el modelo OSI. Su función principal consiste en enviar o encaminar paquetes de datos de una red a otra

puentes: Interconecta segmentos de red o divide una red en segmentos haciendo la transferencia de datos de una red hacia otra con base en la dirección física de destino de cada paquete.

repetidor: Un dispositivo analógico que amplifica una señal de entrada, independientemente de su naturaleza analógica o digital.

Un dispositivo digital que amplifica, conforma, retemporiza o lleva a cabo una combinación de cualquiera de estas funciones sobre una señal digital de entrada para su retransmisión.

deep web: al contenido de internet que no es indexado por los motores de búsqueda convencionales, debido a diversos factores. El término se atribuye al informático Mike Bergman. Es el opuesto al Internet superficial.

tipos de redes

PAN: En la actualidad son varias las tecnologías que permiten la creación de una red de área personal, entre ellas Bluetooth y los sistemas que utilizan la transmisión de infrarrojos para comunicarse.

LAN: son el tipo de red más extendido, utilizándose primordialmente para el intercambio de datos y recursos entre las computadoras

CAN: es una red de computadoras que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, o una base militar

MAN: se caracterizan por conexiones de muy alta velocidad utilizando cable de fibra óptica u otros medios digitales, lo que le permite tener una tasa de errores y latencia mucho más bajas que otras redes armadas con otro tipo de conductores.

WAN: como también se la conoce es básicamente una o más redes LAN interconectadas entre sí para poder abarcar mucho más territorio, a veces incluso, hasta continentes.

SAN:es básicamente una red integrada por todos los dispositivos en el entorno local y cercano de su usuario.

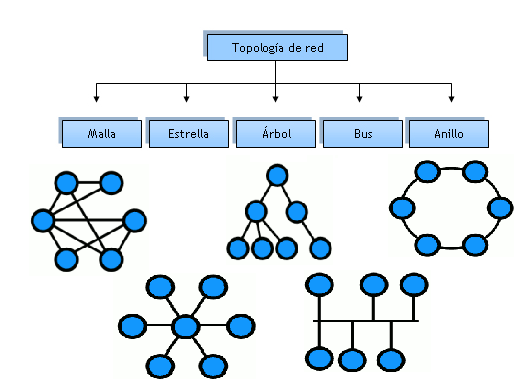

topografías

red en internet

origen: creador del internet Taylor

Aunque se ha repetido hasta la saciedad que Internet tiene su origen en un proyecto militar estadounidense para crear una red de ordenadores que uniera los centros de investigación dedicados a labores de defensa en la década de los 60 en los Estados Unidos y que pudiera seguir funcionando a pesar de que alguno de sus nodos fuera destruido por un hipotético ataque nuclear, los creadores de ARPANET, la red precursora de Internet, no tenían nada parecido en mente y llevan años intentando terminar con esta percepción.

Internet surgió en realidad de la necesidad cada vez más acuciante de poner a disposición de los contratistas de la Oficina para las Tecnologías de Procesado de la Información (IPTO) más y más recursos informáticos. El objetivo de la IPTO era buscar mejores maneras de usar los ordenadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, pero se enfrentaba al serio problema de que cada uno de los principales investigadores y laboratorios que trabajaban para ella parecían querer tener su propio ordenador, lo que no sólo provocaba una duplicación de esfuerzos dentro de la comunidad de investigadores, sino que además era muy caro; los ordenadores en aquella época eran cualquier cosa menos pequeños y baratos.

servicios:

World Wide Web: Permite consultar información almacenada en cualquier computadora de la red. Es el servicio mas flexible, porque además de consultar información permite también enviar datos. De esta manera, se puede rellenar formularios oficiales para entregarlos a través de Internet, comprar a distancia, etc.

bullet FTP: Permite el intercambio de archivos de una computadora a otra. Gracias a este servicio se puede acceder a enormes bibliotecas de programas y documentos disponibles en la red. También es posible poner a disposición de otros información que nos pertenece, colocándola en archivos en una máquina de acceso público en internet.

bullet Correo electrónico (e-mail): similar al correo tradicional, pero mucho más rápido y con un costo independiente de la distancia a la que se envíen los mensajes. Para enviar un mensaje es necesario conocer la dirección de correo electrónico de quién recibirá el mensaje.

bullet News: son foros de discusión que permiten intercambiar opiniones entre todos los usuarios de Internet.

bullet Listas de correo: están íntimamente relacionadas con el correo electrónico. Son listas de direcciones electrónicas de personas con intereses comunes. Cada vez que se envía un e-mail a una lista, todas las personas que pertenecen al grupo lo reciben, y a su vez, cada vez que alguien envíe un mensaje a la lista de correo nosotros recibiremos un copia.

bulle Chat: gracias a este servicio se puede charlar con otros usuarios mediante el teclado de la computadora y en tiempo real.

bullet Videoconferencias: para hablar con otra persona de viva voz y viendo además su imagen, a un costo mucho mas barato que una llamada telefónica internacional.

evolución

Web 1.0, internet básica

En esta etapa, el mundo creó el primer nexo entre las empresas y los usuarios que tenían acceso a un pc, donde inicialmente se implementaron estrategias que arrojaron resultados positivos los cuales no se esperaban.

Por ser un medio recién creado muchos procesos debían mejorarse, por lo cual las desventajas más visibles eran:

No permitía que los usuarios comentaran, compartieran o hicieran alguna interacción con el web master.

Acceso limitado por razones técnicas, económicas y geográficas.

La actualización de los contenidos no era constante ya que los códigos HTML eran muy complejos.

Solo los web master podían crear los contenidos para la web.

De esta etapa nacieron aplicaciones y programas que se han ido perfeccionando con el tiempo, entre las más usadas son: Correo electrónicos, buscadores, portales web, flash, java, html

Web 2.0 la red de ayuda, colaboración o interacción

Esta etapa la estamos viviendo en este momento, se atendieron las dificultades que presentó la web 1.0 y como resultado se han creado nuevas herramientas, programas y redes sociales las cuales se convierten en ventajas al momento de navegar como:

Ahorrar tiempo en comunicación

Identificar las tendencias del mercado

Mayor difusión en la aplicación de estrategias

Fácil manejo de imagen corporativa.

También encontramos una serie de aplicaciones y características que no había anteriormente como:

Un fácil manejo de la web.

Interacción de los usuarios en las páginas web.

Actualizaciones de programas como Ajax (JavaScript y XML)

DHTML (Permite crear sitios web interactivos usando una combinación del lenguaje HTML)

Nacieron redes sociales (Facebook, twitter, google + , hi5, linkedin, networking, youtube)

3) Web 3.0, la evolución ó inteligente

Se concentrará en que las búsquedas realizadas sean más acertadas, donde los resultados arrojados son los que se deseen, y de esta manera obtener contenidos interactivos, donde se puedan asociar temas, noticias, investigación, entre otras, y la información obtenida sea de uso público.

De esta manera se buscará:

Unir la inteligencia del hombre y la máquina

Obtener información acertada, relevante, oportuna y accesible

Lenguaje especializado.

4) Web 4.0, era de las comunicaciones

Gracias a los innumerables avances en los dispositivos móviles, esta etapa busca crear un sistema operativo el cual tenga una velocidad, igual o semejante a la del cerebro humano, para procesar la información recibida, se estima que sus primeras apariciones se hagan en el año 2.020, y esto lleve a la creación de “agentes web” que tengan la capacidad de conocer, aprender y razonar como las personas.

5) Web 5.0, red de las emociones

Aunque no hay una fecha exacta de inicio de esta etapa, se buscará clasificar las emociones de las personas, por medio de dispositivos, aplicaciones productos o servicios, entre los más relevantes, que su principal objetivo sea mejorar la experiencia de las empresas o personas en la web.

Esta sin duda será la que generará mayor afinidad con los usuarios sin determinar raza, nivel social o genero.

De esta manera observamos que la web ha evolucionado a un ritmo inesperado, en donde el hombre por satisfacer sus necesidades, implementar estrategias, ampliar el círculo social o simplemente expresar sus emociones, enriquece su conocimiento para mejorar ó crear aplicaciones y herramientas que mejoren de una manera acertada, oportuna y accesible la comunicación de las personas.

seguridad informática

conceptos básicos

Botnet. Es una red de equipos infectados por códigos maliciosos, controlados por un atacante. Cada sistema infectado (zombi) interpreta y ejecuta las órdenes emitidas. Los botnets suelen utilizarse para el envío de spam, el alojamiento de material ilegal o la realización de ataques de denegación de servicio distribuido (DDoS).

Exploit. Fragmento de código que permite a un atacante aprovechar una falla en el sistema (una vulnerabilidad crítica) para ganar control sobre él. Una vez que esto ocurre, es posible robar información o instalar otros códigos maliciosos, por ejemplo.

Jackware. Es un tipo de código malicioso que intenta tomar el control de un dispositivo cuyo objetivo principal no es el procesamiento de datos ni la comunicación digital. Por ejemplo, un auto. El jackware es como una forma especializada de ransomware. Lo bueno es que se encuentra en su etapa teórica, aún no está libre.

Keylogger. Es un tipo de malware que registra las teclas pulsadas en un sistema para almacenarlas en un archivo o enviarlas a través de internet (¿todo lleva a "Black Mirror", la serie televisiva inglesa?). Suele guardar contraseñas, números de tarjeta de crédito u otros datos sensibles. Hay versiones más complejas capaces de realizar capturas de pantalla cuando se registra un clic, haciendo que estrategias de seguridad como el uso del teclado virtual sean obsoletas.

Sednit. Es una banda cibercriminal que, al menos desde 2004, ha desarrollado ataques sofisticados capaces de evadir las medidas de seguridad típicas de las redes corporativas. También es conocida como APT28, Fancy Bear, Pawn Storm o Sofacy. Según una investigación de ESET, algunos objetivos descubiertos en Latinoamérica son las embajadas pertenecientes a Brasil, Colombia y los Ministerios de Defensa en Argentina.

Sheila Berta (más conocida como @unapibageek o "Shey Winker"), especialista en seguridad informática, agrega algunos conceptos a la lista.

Ataque DDoS. La sigla significa Distributed Denial of Service y la mejor forma de entender de qué se trata es analizando la definición en términos. Una denegación de servicio (Denial of Service) implica que un determinado servicio (web u otro) quede completamente fuera de disponibilidad para sus usuarios. El ataque de Denegación de Servicio busca, mediante diversas técnicas, lograr eso: dejar un servicio imposible de utilizar. Este ataque puede ser realizado por más de un equipo atacante a la vez, y es ahí cuando la Denegación de Servicio pasa a ser Distribuida (Distributed), simplemente porque las técnicas de ataque se llevan a cabo desde lugares geográficamente diferentes. En el caso de un servicio web, el ataque DDoS más frecuente es que múltiples equipos soliciten recursos a ese sitio continuamente, de manera que el servidor que está detrás, no dé abasto con las peticiones y sufra un colapso.

Cracker. Es algo así como un hacker con malas intenciones. El cracker utiliza sus conocimientos en seguridad informática con fines negativos, de un modo u otro perjudica a un tercero. Hay hackers que utilizan sus conocimientos para defender y otros, como los crackers, lo hacen para atacar en beneficio propio (generalmente económico).

virus

¿que es virus?

Un virus es un software que tiene por objetivo alterar el funcionamiento normal del ordenador

¿tipos de virus?

Recycler-Troyano-Bombas lógicas o de tiempo-Gusano-Hoax

Virus residentes

La característica principal de estos virus es que se ocultan en la memoria RAM de forma permanente o residente.

La característica principal de estos virus es que se ocultan en la memoria RAM de forma permanente o residente.

Virus de acción directa-Virus de sobreescritura-Virus de boot o de arranque-Virus cifrados-Virus polimórficos-Virus multipartitos-Virus del fichero-Virus de FAT-Virus hijackers

¿como prevenir los virus?

Un virus informático es un programa que puede duplicarse y propagarse de una computadora infectada a otra o causar que el firewall se vea comprometido y quede expuesto a otros ataques. Los objetos infectados pueden ser archivos de sistema, programas o documentos. Después de infectarse, tu computadora puede comenzar a funcionar lento, el contenido de los archivos infectados puede dañarse, puedes perder datos o puede volverse defectuoso el funcionamiento normal de los sistemas informáticos. Hay 3 formas comunes en las que tu computadora puede infectarse con virus.

No hay comentarios.:

Publicar un comentario